Durante el 2022 los ataques cibernéticos se incrementaron en un 59% comparado con el año 2021, y el ransomware es uno de los principales responsables que ataca a las organizaciones, de acuerdo con diferentes empresas de servicios de seguridad informática a nivel mundial, 1 de cada 40 empresas ha sido víctima de ransomware, ya que los secuestros digitales están siempre a la orden del día.

Según los reportes de Fortinet, existen áreas muy específicas que son las más llamativas para los piratas informáticos tales como algunos países de Asia, el sur de África, Europa central, Estados Unidos, Chile y Argentina en América del Sur. Todas las regiones y países antes mencionados registran al menos una elevada tasa por segundo de ataques, tanto recibidos como perpetrados, una gráfica en tiempo real siempre puede ser una guía macro acerca de lo que sucede en el mundo digital, y como se marcan tendencias en los ataques a cada segundo.

Dicho esto podemos inferir como primer punto, acerca de los ataques cibernéticos, que nadie está exento de ellos, sin importar el origen de tu negocio, el tamaño de tu organización o la actividad económica a la que se dedique, si tienen acceso a internet la exposición a ser víctima de un ataque es latente.

Durante el 2021 una de cada 23 empresas sufrieron un ataque de ransomware en Latinoamerica, este ataque que es definido por su traducción como “Rescate de Información/Software” y se ha caraterizado por ser uno de los más destructivos y letales al momento de ejecutarse, esto debido a la forma de su estructura es lo que genera una pesadilla para todos los administradores de redes y profesionales de la informática.

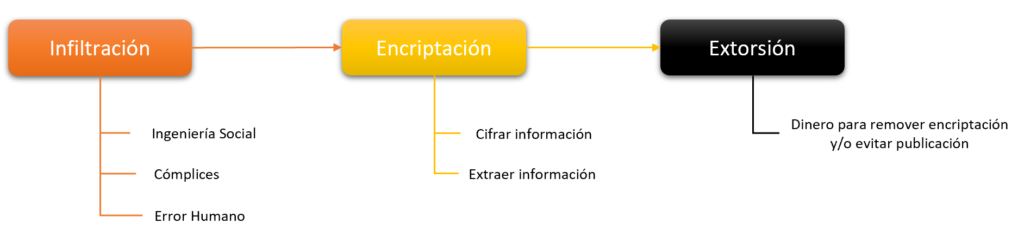

Un ataque de ransomware está compuesto por 3 etapas principales y cada una de ellas incluye diferentes pasos, algo que es muy importante mencionar en este ataque es que el mismo no sucede en un día o en unas horas, este proceso es largo y los atacantes disponen de mucho tiempo y paciencia para lograr su objetivo. Así que sin más, vamos a ver como se desarrolla:

La etapa número 1 es la infiltración, los atacantes al momento de elegir una víctima realizan una pequeña investigación sobre ella, sea dirigida o al azar, información de contactos, actividades recientes, comportamientos rutinarios, y demás, básicamente realizan una intrusión capa por capa, recolectando información vital e importante que permita llegar al siguiente paso. Dependiendo del nivel de exposición de la víctima y el nivel que represente la misma, buscan cómplices cercanos a la víctima o personas dentro de la organización que puedan facilitar información que permita el acceso a la infraestructura, algunas veces solo es cuestión de complicidad y otras más también son víctimas de coacción para que realicen o ejecuten un paso en su nombre, por supuesto el atacante jamás le revelará su identidad, pero si le hará saber que conoce toda acerca de ella para lograr su cometido.

Los errores humanos serán la pieza clave a explotar por los delincuentes informáticos, luego de obtener todos los datos posibles de la víctima, utilizarlos a su favor será el elemento determinante para detectar esos errores humanos que a diario suceden dentro de una empresa/organización.

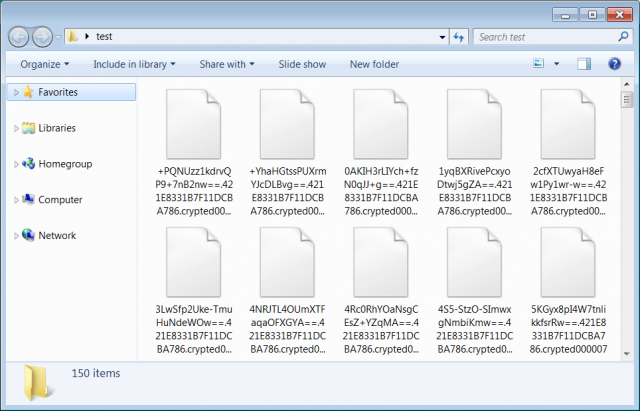

Una vez consumada la primera etapa, el atacante tendrá acceso total a los sistemas y a la información respectivamente y acá es donde la etapa número 2 se da por iniciada, hasta este punto el atacante ya habrá invertido meses de trabajo en buscar y extraer información para lograr ingresar a los sistemas, redes y servidores de la víctima, por lo que la siguiente etapa es cifrar o encriptar la información. Un encriptado consiste en ocultar la información dentro de otra información con el objetivo no permitirle a la o las víctimas su utilización, y en la mayoría de los casos también dejan inutilizados los sistemas operativos, software o aplicaciones que encuentren a su paso.

En este punto el ataque ya es evidente para la víctima porque el victimario se ha revelado y deja muy claras sus intenciones, lo cual lleva a la etapa número 3 del ataque, la extorsión.

Con los equipos inutilizados o bien con los mensajes que haya dejado el pirata informático, se confirma que la información fue secuestrada y para su recuperación se debe pagar la cantidad que los delincuentes exigen, esto es el equivalente a recibir una llamada en donde nos han quitado algo valioso y para recuperarlo debemos ir a dejar abandonada una maleta llena de dinero en algún lugar oscuro y lúgubre.

Muchas de las condiciones impuestas son variables, sin embargo, la mayoría se centra en 2 puntos importantes: pagar el rescate para recuperar la información y/o los equipos, o bien, para evitar que la misma sea filtrada hacia la web. En varias ocasiones estas condiciones surgen al momento de que los malhechores han revisado la información que han conseguido y en base a eso surge un precio y las condiciones.

Y es que a estas alturas en un robo o secuestro de un bien material, como lo es un dispositivo digital por ejemplo, lo que más se valora es la información dentro del mismo que en sí el activo como tal, mismo que puede ser reemplazado por otro, aunque no es la gracia, pero tiene solución inmediata. Sin embargo, con la información estamos hablando en la gran mayoría de casos de muchos meses o años de trabajo que no se pueden volver a recuperar.

La peculiaridad de éstos ataques es que la víctima reacciona y se vuelve consciente de la situación cuando ya es demasiado tarde, sin importar las reacciones o medidas que se tomen en ese momento el acto ya fue consumado. Pero también es el momento perfecto para evaluar la seguridad de nuestros sistemas, servicios, aplicaciones y colaboradores que nos permitan mantener el barco a flote.

Lo importante es saber reconocer la situación y no perder la calma ante estos hechos delictivos, claramente sabemos que debido a la inseguridad de nuestros países salir a la calle representa un riesgo, aunque no debería, lo mismo sucede con la conexión a internet, un descuido o una mala decisión puede ser la diferencia entre ser víctima o no.

Consejos para evitar ser víctima de robo de información

A pesar de que siempre será un riesgo navegar en internet, podemos tomar en cuenta algunas recomendaciones para minimizar ese riesgo.

Las contraseñas y datos de acceso a sus plataformas bancarias o cualquier otra aplicación que administre nuestras finanzas deben guardarse en equipos que no estén expuestos a extraños, y de preferencia que sean equipos que se mantengan siempre en casa.

Si en caso utilizan aplicaciones para guardar sus contraseñas, por favor utilice estas aplicaciones en sus dispositivos móviles, tampoco acostumbren a guardar datos sensibles en la nube, aunque suene arcaico pero bien decía la madre de mi madre: “nada mejor para guardar cosas que el colchón”

Y por último, evitar compartir o permitir el acceso de aplicaciones a su información, en muchas ocasiones resulta ser que una aplicación o juego para el teléfono que aparentemente es inofensivo se convierte en la pesadilla de muchos, permitir el acceso a la información privada de las redes sociales es parte de la etapa 1 que muchos delicuentes digitales realizan con el fin de obtener información, no siempre es dirigido, muchas veces es al azar y regularmente apuntan al error humano o bien la ingenuidad del mismo.

Jorge Luis Vásquez – jorge.vasquez@centrared.com